Die heutige Gesellschaft vernetzt sich immer mehr – und auch Unternehmen arbeiten mittlerweile fast ausschließlich digital. So viele Vorteile die zunehmende Digitalisierung auch bringt, so viele Gefahren birgt sie auch. In den letzten Jahren blieben auch große Unternehmen nicht vor Cyberattacken, Hacking und Datenschutzproblemen verschont. Doch welche Gefahren lauern eigentlich im Bereich der Informationstechnik sowohl für große als auch für kleine und mittelständische Unternehmen? Wir haben für Sie die zehn wichtigsten IT-Sicherheitslücken zusammengestellt und welche Gegenmaßahmen Sie ergreifen können.

1. Menschliches Fehlverhalten und Social Engineering

Viele Arten von Schadsoftware gelangen über unscheinbare Pakete in IT-Systeme. Dies betrifft u.a. E-Mail-Anhänge, Webseiten mit Informationen oder Gewinnspielen, Buttons auf Webseiten oder Hilfsprogramme für Nutzer. Diese dienen immer nur einem: nämlich dem Zugriff auf das Zielsystem, um gefährliche Schadsoftware mit großer Schadwirkung auf das System zu bringen. Das größte Risiko hierbei: Die Unwissenheit von Mitarbeitern des Unternehmens. Ein unwissender Mitarbeiter klickt also auf die harmlos scheinende PDF-Datei im E-Mail-Anhang und schon ist ein Computervirus oder Malware auf dem Computer.

Das menschliche Verhalten kann aber auch noch anders als Sicherheitslücke ausgenutzt werden. So versucht beim Social Engineering der Angreifer, sein Opfer dazu zu bringen, unabsichtlich oder absichtlich im guten Glauben sensible Informationen an den Angreifer preiszugeben. Ein beliebter Ansatz ist es, sich über einen Telefonanruf als Admin oder als Mitarbeiter des Supports auszugeben und dann das Opfer durch einen Prozess zu leiten, der in einer Infektion endet. Das Opfer gibt unabsichtlich sein Benutzerpasswort preis und der Angreifer hat Zugang auf vertrauliche Daten.

Gegenmaßnahmen

Der beste Schutz vor Bedrohungen, die durch menschliches Versagen entstehen, ist eine umfassende Kenntnis der Mitarbeiter. Diese sollten regelmäßig über verschiedene Formen von Netzwerkbedrohungen aufgeklärt werden und vermittelt bekommen, wie bedenkliche E-Mails behandelt werden können. Es sollten also niemals unerwartete E-Mail-Anhänge geöffnet und stets vor dem Öffnen eines Anhangs versichert werden, dass der Absender und sein Anliegen bekannt sind.

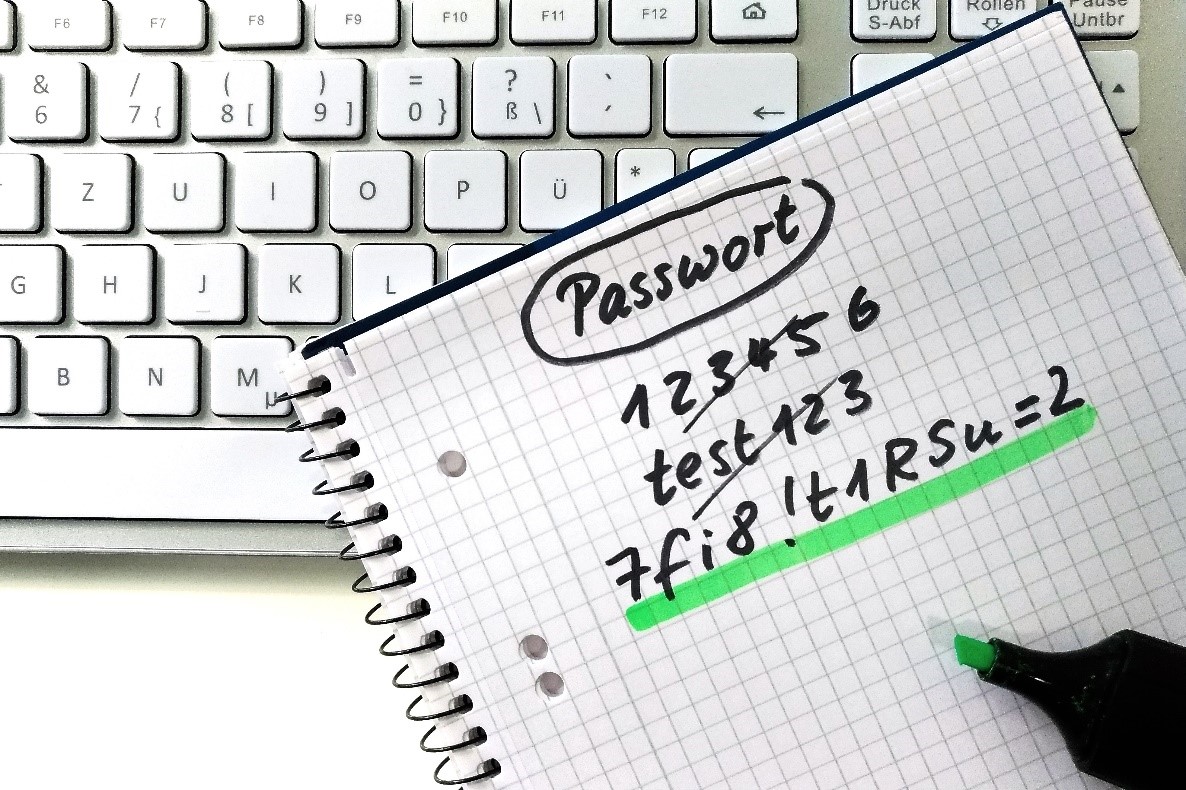

2. Unzureichende Passwörter

Auch die Verwendung von Passwörtern geschieht bei den meisten Nutzern unbedacht. Fehlendes Sicherheitsbewusstsein seitens der Mitarbeiter oder auch Administratoren führen zu dieser großen Schwachstelle. So sorgen von unternehmerischer Seite fehlende Kennwortrichtlinien für mangelnde Sicherheit. Passwörter werden von den Benutzern selbst meist frei gewählt, allerdings sind diese Passwörter oft nicht sicher. Außerdem sind die meisten Benutzer im Umgang mit ihren Passwörtern des Öfteren nachlässig. Denn schnell kann die Eingabe eines Passwortes durch Dritte beobachtet werden oder Spickzettel, die angeblich gut versteckt sind, einfach gelesen werden.

Gegenmaßnahmen:

Mitarbeiter sollten auf folgende Sicherheitsmaßnahmen hingewiesen werden:

- Passwort niemals aufschreiben

- keine sinnvollen Wörter als Passwort verwenden, sondern Kombinationen aus Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen

- Passwörter regelmäßig wechseln

Außerdem sollte der Systemdienst der Zugriffskontrolle durch frühzeitige Überprüfung verhindern, dass der Benutzer bei der Wahl seines Passwortes gegen Längenanforderungen oder andere obige Punkte verstößt. Das System sollte weiterhin nur eine geringe Anzahl von Fehlversuchen zulassen, z.B. 3, und danach die Kennung sperren.

3. Fehlendes Zugriffsmanagement

Der Punkt, wer im System was darf, ist für Unternehmen oft eine sehr komplexe Fragestellung. Denn gerade in großen Firmen arbeiten häufig wechselnde Gruppen von Mitarbeitern an verschiedenen Dokumenten – und darauf müssen dann alle Zugriff haben. Schnell können hier aber unbefugte Personen auf sensible Informationen gelangen.

Gegenmaßnahmen:

Im Unternehmen sollte ein Berechtigungskonzept angelegt und damit eine Zugriffskontrolle etabliert werden. Damit wird sichergestellt, dass ausschließlich befugte Personen Zugriff auf personenbezogene Daten, Programme und Dokumente erhalten. Jeder Zugriffsversuch soll mittels einer Zugriffskontrolle kontrolliert werden; diese soll nicht umgangen werden können, damit ein unbefugtes Lesen, Kopieren, Verändern oder Löschen personenbezogener Daten ausdrücklich verhindert werden kann. Zur Organisation der Zugriffskontrolle kann ein Berechtigungskonzept angelegt werden, welches dokumentiert, welcher Mitarbeiter Zugriff auf welche Daten und Programme hat.

4. Einbruch über Fernwartungszugänge

Gibt es technische Probleme, greifen Unternehmen gerne auf Fernwartung zurück. Diese Fernwartungskomponenten können aber auch zur Sicherheitslücke werden. Mögliche Bedrohungsszenarien sind z.B. der direkte Angriff auf einen Wartungszugang mittels Brute-Force-Attacken auf passwortgeschützte Zugänge, aber auch der indirekte Angriff über die IT-Systeme des Fernwartungsdienstleisters.

Gegenmaßnahmen:

Sämtliche Fernzugriffe sollten eine Authentifizierung erfordern und verschlüsselt werden. Des Weiteren sollte es Vorgaben für die Sicherheit der fernwartenden Rechner geben, z.B. aktueller Virenschutz. Ein Fernzugriff sollte nur auf die jeweils fernzuwartende Komponente erfolgen und nicht auf das gesamte Unternehmensnetz.

5. Infektion mit Schadsoftware über das Internet

Fast alle modernen Arbeitsplätze sind heutzutage mit dem Internet verbunden. Doch auch hier lauert eine Vielzahl an Gefahren, z.B. werden Webseiten manipuliert, um einen Drive-by-Download umzusetzen. Der Computer des Nutzers wird dann z.B. schon bei einem einfachen Aufruf der Webseite infiziert.

Gegenmaßnahmen:

In einem Unternehmen sollten grundlegende technische Maßnahmen vorhanden sein: Antiviren-Software und Firewall. Bei der Auswahl einer Antiviren-Software sollte darauf geachtet werden, dass regelmäßig – am besten täglich – dessen Virendefinitionen aktualisiert werden und außerdem eine Wächterkomponente vorhanden ist, die ständig im Hintergrund aktiv ist und den Zugriff auf sämtliche Datenträger und Dateien überwacht. Da viele Bedrohungen von offenen Netzwerkschnittstellen ausgehen, sollten diese mithilfe einer Firewall kontrolliert werden. Die modernen Betriebssysteme ab Windows XP enthalten bereits eine Desktop-Firewall, die für die meisten Zwecke ausreicht.

6. Einschleusen von Schadsoftware über externe Hardware

Ein mangelndes Sicherheitsbewusstsein kann sich auch auf die Verwendung externer Hardware beziehen. In den meisten Unternehmen werden Wechseldatenträger wie USB-Sticks oder externe Festplatten verwendet, die dann auch oft mit nach Hause genommen werden, um weiter zu arbeiten. Hiermit erhöht sich das Risiko von Infektionen der Hardware; diese Infektionen können dann auch auf das gesamte Unternehmensnetzwerk übergreifen.

Gegenmaßnahmen

Im Unternehmen sollten strikte Vorgaben bezüglich der Verwendung von Wechseldatenträgern etabliert werden. Zugelassene Wechseldatenträger müssen inventarisiert werden. Generell sollten ausschließlich unternehmenseigene Wechseldatenträger verwendet werden.

7. Fehlende Backups und Updates

Updates werden gerne vor sich hergeschoben, Backups viel zu selten durchgeführt. Doch gerade hier lauern Gefahren für die IT-Sicherheit, denn Angreifer können einfach durch bereits bekannt gewordene Sicherheitslücken das System hacken oder Schadsoftware einschleusen.

Gegenmaßnahmen:

Im Unternehmen sollte darauf geachtet werden, dass bekannt gewordene Sicherheitslücken schnell geschlossen werden. Jeder erhältliche Sicherheitspatch sollte zeitnah installiert werden. Auch sollten regelmäßig Daten gesichert werden, damit bei einem möglichen Angriff nicht die gesamten Unternehmensdaten vernichtet werden. Eine Sicherung der Daten empfiehlt sich daher regelmäßig, am besten täglich. Backups können Sie z.B. auf externe Hardware wie Festplatten oder USB-Sticks aufspielen.

8. Schwachstelle WLAN

Eine drahtlose Kommunikation birgt viele Sicherheitsrisiken, vor allem dann, wenn eine ungeschützte Datenübertragung erfolgt. Man muss sich als Betreiber oder als Teilnehmer des WLANs immer im Klaren sein, dass ein Abhören von Funkverbindungen im Gegensatz zu drahtgebundenen Netzen wesentlich einfacher ist und auch das Eindringen und das Verändern von Datenpaketen ist bei WLAN-Verbindungen um einiges leichter. Sicherheitslücken treten z.B. dann auf, wenn der Standardbenutzername und -passwort auch nach der Installation weiterhin verwendet werden. Hacker können dann mit bestimmten Tools herausfinden, wer der Hersteller ist und damit auch die dazugehörige Produktbeschreibung und das Standardpasswort.

Gegenmaßnahmen:

Werkseitig voreingestellte Passwörter bzw. SSID sollten bei Access Points zurückgesetzt und neue Daten eingerichtet werden. Außerdem sollte eine sichere Verschlüsselungsvariante, also WPA2, eingesetzt, eine Fernkonfiguration des Routers deaktiviert und die Zugänge über MAC-Adressen verwaltet werden.

9. Sicherheitslücke Cloud Computing

Cloud Computing ist mittlerweile in fast jedem Unternehmen angekommen. Daten, die zur Cloud übertragen werden, sind allerdings anfällig für Angriffe. Sie können durch Man-in-the-Middle-Angriffe abgegriffen werden. Außerdem können Sicherheitsprobleme auch mit den gemeinsam genutzten Technologien auftreten, da Cloud-Anbieter skalierbare Infrastrukturen verwenden, um mehrere Mandanten zu unterstützen. Damit haben sie aber nur noch eine eingeschränkte Kontrolle über Sicherheit der Komponenten.

Gegenmaßnahmen:

Vor dem Einsatz von Cloud Computing sollte das Unternehmen Zeit in eine Recherche geeigneter Anbieter investieren. Es sollten nur vertrauenswürdige und möglichst zertifizierte Anbieter genutzt werden.

10. Mobile Endgeräte – Kompromittierung von Smartphones im Produktionsumfeld

Smartphones werden neben dem normalen PC immer mehr zum alltäglichen Arbeitsmittel. Nach dem Bring-Your-Own-Device-Prinzip werden private Smartphones für unternehmerische Zwecke mitgenutzt. Sind nun unternehmensinterne Daten auf dem Handy gespeichert, werden die privaten mobilen Endgeräte schnell zur Sicherheitslücke. Das wohl größte Gefahrenpotenzial bei mobilen Endgeräten liegt bei physischen Eingriffen – also Verlust, Diebstahl oder Schultersurfen. Angreifer sind nun in der Lage, Daten zu stehlen, das Gerät, Daten oder die Software zu manipulieren und sogar das manipulierte Gerät dem Besitzer wieder unterzuschieben.